应用背景

随着Windows系统对软件安全性要求的提升,代码签名已成为软件分发的强制要求。未签名的可执行文件(EXE/DLL)或驱动程序(SYS)可能触发系统安全警告,导致用户设备感染病毒或数据泄露,甚至被直接拦截运行,降低用户信任度。主流应用商店(如Microsoft Store、Google Play)强制要求应用必须通过代码签名验证开发者身份,防止冒充或伪造。对于驱动程序,微软自2015年起逐步强化签名机制:

1、使用SHA1算法签名虽兼容性高,但SHA256逐渐成为行业标准,需处理Windows XP/Vista等旧系统的双签名兼容策略

2、自2015年起,64位Windows系统强制要求内核模式驱动(如SYS文件)必须通过WHQL认证,否则无法加载

3、未通过认证的驱动可能导致系统崩溃(蓝屏)、硬件兼容性问题或被Windows Defender拦截

需求分析

软件程序签名需求分析

1、验证软件来源真实性,防止篡改或冒充,确保用户下载的文件与原始版本一致

2、通过数字签名技术(如SHA256)保护完整性,若文件被修改,系统会触发安全警告

3、签名支持SHA256算法,并兼容SHA1以适配老旧系统

4、签名需适配主流操作系统及应用商店规范(如Microsoft Store、Google Play)

5、支持多种文件格式(如*.exe;*.dll;*.ocx;*.sys;*.cat等)

驱动程序签名需求分析

1、Windows系统(尤其是64位版本)强制要求内核模式驱动程序(如SYS文件)必须通过数字签名验证,以防止加载未授权或恶意驱动,保障系统稳定性与安全性

2、未签名的驱动可能触发系统安全警告(如“未知发布者”),甚至被拦截加载;通过数字签名明确标识驱动程序的发布者身份,防止冒充或伪造,提升用户信任度

3、适配Windows 7及以上系统(尤其是64位版本),避免因签名问题导致驱动加载失败或蓝屏

4、自2015年起,64位Windows系统强制要求内核模式驱动(如SYS文件)必须通过WHQL认证,否则无法加载。

解决方案

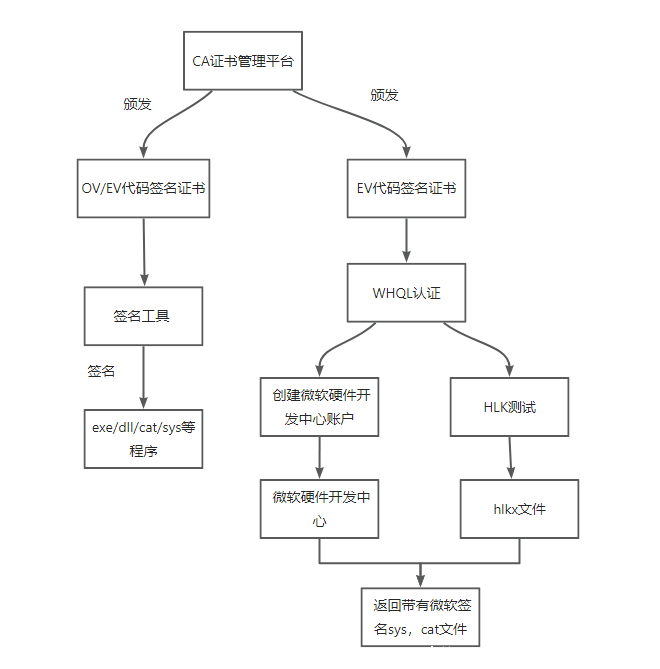

代码签名证书是保障软件及驱动程序安全性的核心工具,其核心功能在于通过数字签名技术验证开发者身份真实性,并确保代码在分发过程中未被篡改或植入恶意内容。对于软件开发者而言,使用主流CA机构提供的代码签名证书(如EV证书)对EXE、DLL、Office宏文件等进行签名,可消除Windows系统的“未知发布者”警告,提升用户信任度,同时满足应用商店及操作系统的强制签名要求。

针对驱动程序,代码签名需进一步适配微软的内核签名机制,尤其是64位系统对SYS文件的强制签名需求,仅依赖第三方代码签名已无法满足微软要求,必须通过WHQL认证获取微软官方签名。WHQL认证流程包括使用Windows HLK工具进行本地预测试、提交驱动至微软审核、通过兼容性与稳定性测试等步骤,最终驱动将纳入微软更新目录,确保在Windows系统中的无缝运行。

核心拓扑:

WHQL认证步骤:

预认证->驱动兼容性验证->通过HLK(Hardware Lab Kit)测试套件

正式认证->获取微软签名->EV证书+HLK测试报告+微软硬件开发中心

维护期->持续合规->驱动更新时重新提交变更部分认证

领取优惠

领取优惠

提交成功!

提交成功!