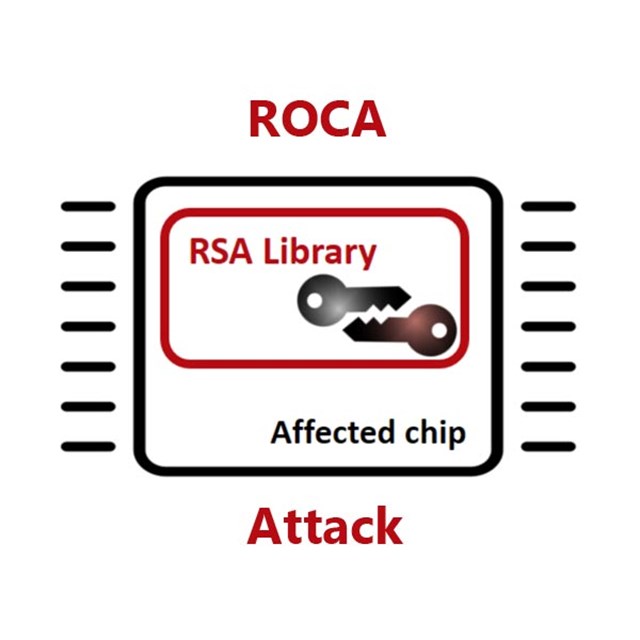

2017年10月中旬,来自捷克共和国Masaryk大学、英国网络安全管理公司Enigma Bridge和意大利Ca’ Foscari大学的安全研究员发现RSA加密部署中存在一个安全漏洞,他们将该漏洞称为Return of Coppersmith’s Attack(简称:ROCA),具体的指纹识别,因子分解,攻击实现,影响分析,及漏洞规避已在其研究论文中详述。经发现,在德国半导体制造商英飞凌 Infineon 科技公司(Infineon Technologies AG)生产的各类广泛的密码芯片所使用的密码库中,RSA密钥对生成过程存在该漏洞。

利用该漏洞,攻击者可以进行实际的因数分解攻击,计算 RSA 密钥的私钥部分。对于常用的密钥长度(包括1024和2048位),该攻击是可实现的,并且会影响2012年之前生产的芯片,这种芯片非常常见。

漏洞原理描述

在由英飞凌技术股份公司生产的一系列加密芯片中使用了一个加密库,加密库中发现了 RSA 密生成的安全漏洞。该加密芯片也用在其他供应商和芯片的身份验证、签名和加密令牌中, 用于操作系统的可信启动。而ROCA漏洞在2012年之前的 NIST FIPS 140-2 和 CC EAL 5+ 认证的设备上已存在。

ROCA漏洞的特点是生成的RSA素数的特定结构,这也许会产生分解常用密钥长度(包括1024和2048位),而这种行为只需要知道公钥即可,并不需要对有漏洞的设备进行物理访问。ROCA漏洞并不依赖于随机数生成器的漏洞——带风险芯片生成的所有RSA密钥都会受到影响。研究人员随机选择的了几个1024位 RSA 密钥和几个选定的2048位密钥, 实际验证了该攻击能力。

素数的特定结构允许对有风险的密钥进行快速检测,即使在非常大的数据集中也是如此。该特性可用于排除漏洞(用户快速评估自己的密钥是否存在问题),但可被潜在的攻击者使用(可被分解的密钥可以预先选定,无需进行耗时的分解尝试)。

在一个常用的CPU单内核上,分解1024位密钥只需要不到3CPU月,而分解2048位密钥也只需要100 CPU年,最坏的情况下只需要一半的时间。因数分解攻击可以很容易地在多个 CPU上同时进行。如果有 k CPUs可用,攻击所需时间将减少 k 倍,这可使实际的因素分解在数小时内或数天内进行。以亚马逊 AWS c4 计算为例,即使出现最糟糕的情况,1024位密钥的分解只需76美元,,2048 位密钥的分解价格约为4万美元。

对于所有的密钥长度,分解攻击的难度不一样,且难度的递增也无规律(分解一些更长的密钥可能比分解一些更短密钥的用时更少)。目前来看,以下长度范围内的密钥可被分解(时间复杂性在几小时至最多1000 CPU年之间):512 至 704 位,992至1216位,及1984至2144位。请注意,目前4096位的RSA密钥不能被分解,但若攻击得到改进,也有可能被分解的趋势。

特定密钥长度分解的时间复杂性和成本(英特尔 E5-2650 v3@3GHz Q2/2014为例):

512位 RSA 密钥:2 CPU 小时 (成本:06 美元);

1024位 RSA 密钥:97 CPU 天 (成本:40 美元- 80美元);

2048位 RSA 密钥:8 CPU 年 (成本:2万-4万美元)。

ROCA漏洞的影响

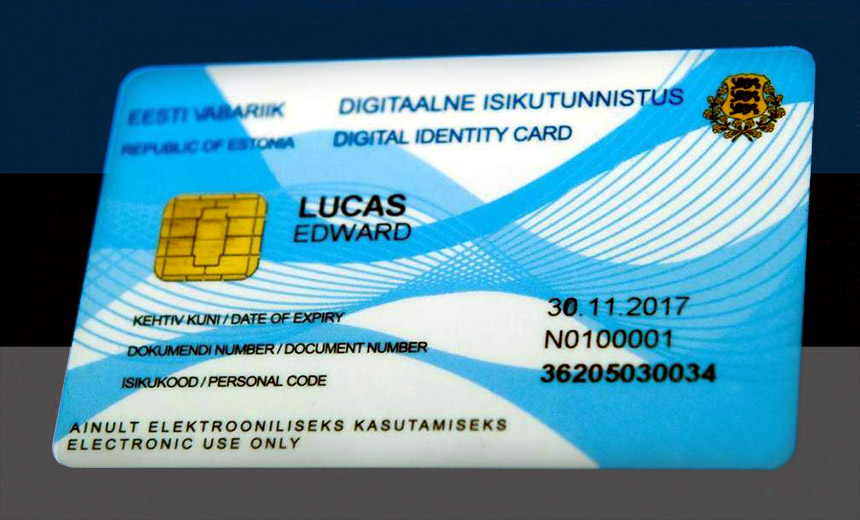

2017年8月30日,一个国际研究团队联系到爱沙尼亚信息系统机构,秘密地向其通告了一项安全漏洞,该漏洞可能影响自2014年10月起爱沙尼亚签发的数字身份证(约75万张)。

2017年11月3日,爱沙尼亚警察及边防局(警察和边防局)宣布暂停使用约76万张受密码漏洞影响的数字身份证,即2014年10月16日至2017年10月25日之间所签发的数字身份证,并要求所有持数字身份证的公民在2018年3月之前对其证件进行更新升级。

爱沙尼亚总理Juri Ratas表示,不仅仅是爱沙尼亚数字身份系统存在问题,全球范围内使用同一厂家生产的芯片的计算机系统及数字身份证系统都面临着该安全漏洞。

爱沙尼亚目前已开始使用ECC算法来取代有风险的RSA算法以签发证件。

在所有拥有数字身份证系统的国家,爱沙尼亚并非唯一一个ROCA漏洞影响的国家。 研究人员称,经测试,斯洛伐克也面临着同样的问题。

此外,一些大型厂商包括微软,谷歌,惠普,联想,富士通等已发布了软件更新,及漏洞解除的指引。

受影响的CA机构

目前,全球各大CA机构纷纷开启检测工作,截止2017年11月8日,Comodo发现共有175张带ROCA指纹的证书,GlobalSign 53张有漏洞的SSL证书;DigiCert发现7张带ROCA指纹的证书;还有其他CA机构也发现了部分证书存在漏洞。目前各大CA机构对这些漏洞证书采取吊销并计划与客户沟通进行证书替换。

与此同时,数安时代GDCA相关的工作人员也在第一时间内对所有其在WebTrust体系下签发的证书进行检查,至今暂未发现存在ROCA漏洞的密钥。目前,数安时代GDCA在证书申请过程中部署ROCA漏洞检测功能,让用户可在第一时间了解证书安全状态

检测工具,处理方法风险规避措施

为了帮助更多用户了解自主申请的证书是否存在漏洞,GDCA为广大用户提供ROCA漏洞检测功能。用户可通过GDCA提供的在线测试检查证书是否安全。

在线测试工具:

https://www.trustauth.cn/SSLTool/tool/rocacheck.jsp

若发现有漏洞的密钥, 应在最短时间内与设备供应商联系以获取进一步的建议。

领取优惠

领取优惠

提交成功!

提交成功!