据最新消息,本年第三季度发布的Android新版本Android P,其应用程序将默认启用HTTPS加密连接,阻止不安全的HTTP流量。

随着网络的发展,Google一直在提倡加强网络安全防护,致力保护用户的数据安全。现在,Google将在另一个领域对不安全的HTTP传输出台阻止政策。

上周,Google对外表示,下一个版本的Android 系统,即Android P的应用程序将要求默认启用加密连接(HTTPS)。这意味着 Android P 将禁止 App 使用所有未加密的连接,运行 Android P 系统的安卓设备无论是接收或者发送流量,未来都不能明文传输,需要使用下一代(Transport Layer Security,简称TLS协议)传输层安全协议。

在此之前,Apple在iOS和macOS已推出类似政策,就是App Transport Security(简称ATS)。自iOS 9.0(2015年9月发布)以来,该功能已经默认开启,并要求应用程序添加自定义配置文件阻止HTTP流量。并且,ATS仅允许TLS 1.2来执行HTTPS加密连接。

为什么要使用TLS?

Android认为所有网络都存在一定了网络安全风险,为了安全起见,所有的网络流量应该使用加密来处理所有的链接。尤其是移动设备,因为移动客户端设备常常会链接到很多不同的网络,如咖啡店、商场、交通工具上的Wi-Fi等等,这些公共网络的安全往往令人堪忧。

无论哪一个场所的网络链接,或者客户端访问的内容,网络安全专家都认为所有的流量都应要进行加密。因为明文的流量可能会被第三方注入恶意程序,存在漏洞的客户端代码就会面临网络攻击,以及用户信息被盗取等网络安全风险。

Android P新增属性

为了防止意外的未加密连接,android开发团队在android:usesCleartextTraffic在Android Marshmallow中引入了manifest属性。在Android Nougat中,通过创建Network Security Config功能扩展了该属性,该功能允许应用程序指示用户在没有加密的情况下阻止收发信息。

DNS over TLS in Android P

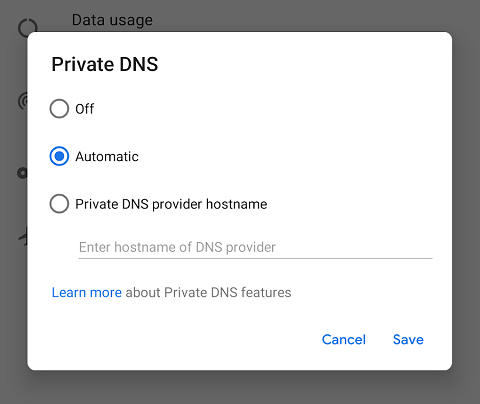

目前的Android P 开发者预览版内置了对 DNS over TLS 的支持,为网络设置添加了 Private DNS 模式。

在默认情况下,如果网络的 DNS 服务器支持,设备会自动使用 DNS over TLS,但如果用户不希望使用 DNS over TLS,可选择将其关闭。

此外如果开发者必须使用HTTP明文连接,需要在应用程序清单中特别声明,可通过网络安全配置文件控制实现。而在Android Nougat和Oreo中,仍使用明文传输协议。

领取优惠

领取优惠

提交成功!

提交成功!